写在前面 Oracle Cloud 默认的安全列表仅允许用户通过 22 端口进行 SSH 远程登录,如果你有其它需求,就需要额外配置。 接下来我会演示如何开放 80 与 443 端口,使服务器能够对外提供 HTTP HTTPS 服务。 准备工作 注册 Oracle Cloud 账号 创建 Oracle Cloud 计算实例 详细步骤 登录 点击管理面板中的 网络 – 虚拟云网络 点击与你计算实例相关联的虚拟云网络 vnc-xxxxxxxx-xxxx 点击 安全列表 – Default Security List for vcn-xxxxxxxx-xxxx 点击 添加入站规则...

使用 Nginx 反向代理 HTTP 站点并开启 HTTPS 来加密你的站点,保护交换数据的隐私与完整性

安全小记 – 使用 fail2ban 来防止数据库被爆破

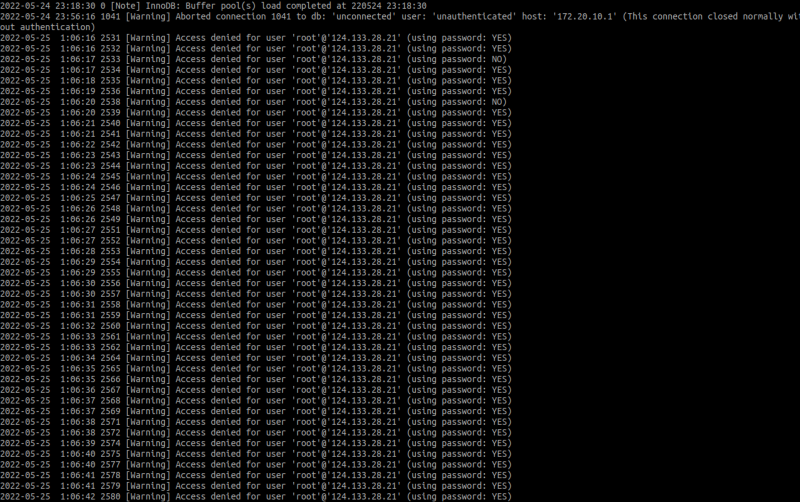

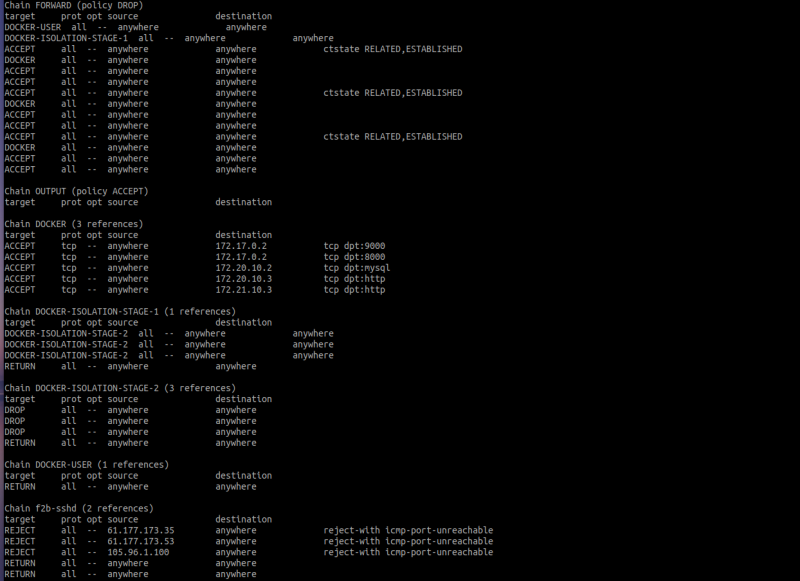

写在前面 虽然最近把服务器的数据库 docker 化了,但因为历史遗留因素,我还是得把 3306 端口开放出来供 host 上的 Web app 访问。(老猪实在不想浪费时间把它们 docker 化了,又不是不能用) 如此一来,就又同过去一样,给了蟊贼光顾的机会,这我怎么能答应? 解决方案 安装 fail2ban sudo apt install fail2ban 在主机创建 /var/log/mysql 目录,然后添加好目录映射 修改 MariaDB 的配置文件,配置好错误日志的路径 log_error = /var/log/mysql/error.log 重启 MariaDB sudo...

Cloudflare Railgun 的 iptables 规则自动生成脚本

说明 Railgun 默认通过 TCP 在 2048 端口上运行,该端口需要对 Cloudflare 的服务器 IP 开放连接。因此,我们需要在防火墙中添加相应的规则。为此,我写了一个脚本来简化这一操作。 #!/bin/bash # IPv4 iptables -t filter -N Cloudflare # 创建名为 Cloudflare 的规则链,便于独立管理 iptables -t filter -F Cloudflare # 清空 Cloudflare 规则链,避免多次执行脚本时重复添加相同规则 for i in `curl `; do iptables -t filter -A...

使用 Nginx 反向代理 HTTP 站点并开启 HTTPS 的基础配置参考

简介: 这是我自己的万金油模板,任意一个站点,照下面来设置就不会有错,然后再根据网站的实际需要补充其它配置就行了。 配置: upstream wordpress { # 根据反向代理的站点随意命名 server 127.0.0.1:9092; # 你要反向代理站点的 HTTP 协议端口号 } server { listen 80; # 监听 ipv4 HTTP 协议默认的 80 端口 listen [::]:80; # 监听 ipv6 HTTP 协议默认的 80 端口 listen 443 ssl http2; # 监听 ipv4 HTTPS 协议默认的 443 端口、 添加 http2...

在 Ubuntu 或 CentOS 服务器上持久化保存 iptables 规则

前言 一台安全的服务器必然会涉及 iptables 规则的配置,配置完成后,我们还需要对其进行持久化保存,以避免重新启动系统后规则丢失的问题。 方法 for Ubuntu 安装 iptables-persistent 工具 sudo apt install iptables-persisten 确保 iptables-persistent 服务已启用 sudo systemctl is-enabled netfilter-persistent 如果没有启用,执行: sudo systemctl enable netfilter-persistent sudo systemctl start...